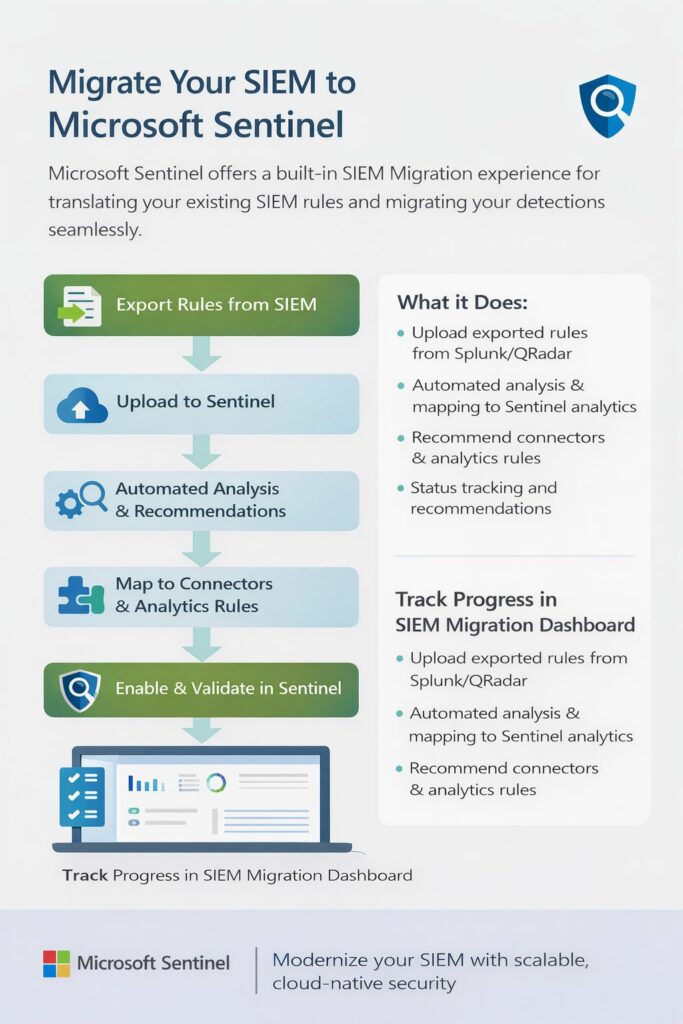

Microsoft mette a disposizione un’esperienza guidata di migrazione SIEM che supporta i team di sicurezza nel passaggio da soluzioni come Splunk o IBM QRadar a Microsoft Sentinel, automatizzando la traduzione delle regole, suggerendo i connettori da attivare e monitorando l’intero processo senza dover fare tutto manualmente.

Questa nuova esperienza, ora potenziata con funzionalità AI riduce drasticamente complessità e tempi di migrazione arrivando fino al 50% in meno rispetto ai processi tradizionali.

Cosa fa la SIEM Migration Experience

Analisi e traduzione delle regole di rilevamento

Puoi caricare le regole esportate da Splunk o QRadar: lo strumento analizza automaticamente le configurazioni e mappa le regole verso le Analytics Rules di Microsoft Sentinel dove disponibile. Supporta anche detection personalizzate.

Raccomandazioni su data connector necessari

Il sistema identifica quali connettori di log, Microsoft o di terze parti tramite Content Hub, servono per garantire la stessa copertura delle regole originali.

Raccomandazioni organizzate per use case

I risultati vengono raggruppati in “recommendation cards”, che mostrano regole migrate, fonti dati mancanti e attività da completare per ogni scenario di sicurezza.

Report dettagliati esportabili

È possibile esportare un report completo che include regole mappate, non mappate e quelle che richiedono intervento manuale.

Passaggi principali della migrazione

1️⃣ Esportare le regole dal SIEM sorgente

Ad esempio, Splunk consente l’esportazione tramite query REST dedicate per recuperare alert e saved searches.

2️⃣ Caricare il file nello strumento di migrazione

All’interno di Sentinel, seleziona “Migrate from your current SIEM” e carica il file esportato.

3️⃣ Avviare l’analisi

Lo strumento esamina numero di regole, fonti dati richieste e produce le raccomandazioni.

4️⃣ Revisionare le raccomandazioni

Vengono mostrati i mapping delle detection, i connettori da installare e gli eventuali gap da colmare.

5️⃣ Abilitare e ottimizzare le regole migrate

Le analytics rules possono essere attivate direttamente e, se necessario, modificate per adattarsi all’ambiente.

Migrazione più intelligente grazie all’AI

La versione più recente della SIEM Migration Experience sfrutta l’intelligenza artificiale per:

- mappature basate sull’intento, non solo sulla sintassi

- suggerimenti automatici di correlazioni avanzate

- coverage allineato al framework MITRE ATT&CK (funzionalità in arrivo)

Questa evoluzione porta a una migrazione più accurata e moderna, con una visione completa dello stato di avanzamento.

Perché tutto questo è importante

Riduce settimane di lavoro manuale

Le migrazioni tradizionali da SIEM legacy possono richiedere fino a 15 mesi; il nuovo strumento riduce in modo significativo tempi e complessità.

Valorizza gli investimenti esistenti

Le regole e gli use case già costruiti in Splunk/QRadar vengono riutilizzati dove possibile grazie alla traduzione automatica.

Visibilità totale sul processo

Lo strumento mostra chiaramente quali regole sono migrate, quali no e quali richiedono interventi manuali.

Migliora la sicurezza con un SIEM cloud-native

Microsoft Sentinel permette di ingestire log da ambienti on-premises e cloud, con analytics scalabili e automazioni avanzate — un vantaggio rispetto a molti SIEM legacy limitati all’on-prem.

Per maggiori dettagli vi invito a guardare il seguente articolo:

https://learn.microsoft.com/en-us/azure/sentinel/siem-migration