Azure Virtual Desktop per ambienti ibridi

Azure Virtual Desktop è un servizio sicuro di infrastruttura desktop virtuale (VDI) basato sul cloud che consente alle organizzazioni di distribuire desktop e applicazioni Windows agli utenti. Lanciato nel 2019, Azure Virtual Desktop si è evoluto rapidamente per rispondere alle esigenze dei moderni ambienti di lavoro, soprattutto con la diffusione del lavoro remoto e distribuito.

Due anni fa Microsoft ha introdotto Azure Virtual Desktop per Azure Local, offrendo ai clienti la possibilità di portare le funzionalità di AVD on-premises, sfruttando Azure Local.

Ad Ignite 2025 Microsof ha annunciato, in anteprima limitata, Azure Virtual Desktop per ambienti ibridi, una nuova funzionalità che porta la potenza della virtualizzazione desktop cloud-native sulle infrastrutture on-premises (ma anche in altri cloud) esistenti.

Grazie a questo aggiornamento, i server abilitati ad Azure Arc possono essere configurati come session host AVD.

Questo amplia le capacità ibride di Azure Virtual Desktop oltre Azure Local, includendo Microsoft Hyper-V, Nutanix AHV, VMware vSphere, server fisici Windows o qualsiasi infrastruttura on-premises compatibile con Arc.

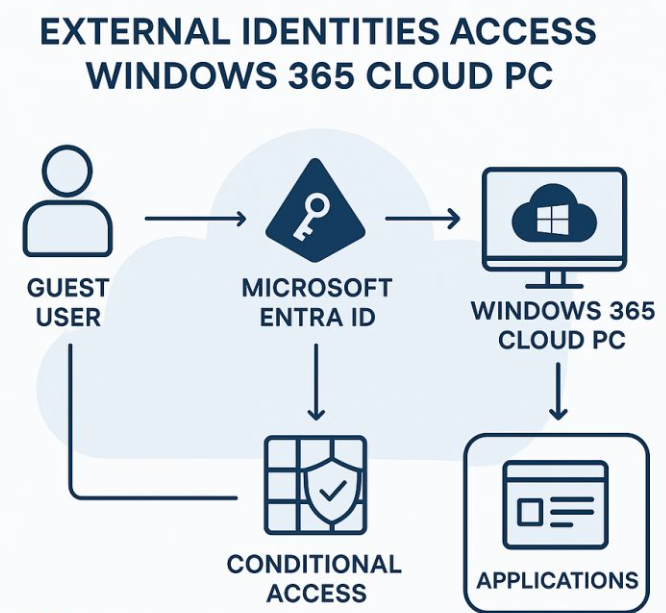

Supporto per le External identities di Azure Virtual Desktop (ma anche Windows 365) è ora ufficialmente disponibile

Con Windows 365 e Azure Virtual Desktop, le organizzazioni hanno potuto offrire agli utenti desktop Windows erogati dal cloud, garantendo produttività, accesso sicuro alle risorse IT e autenticazione su diversi dispositivi. In passato, questa possibilità era riservata esclusivamente agli utenti interni, con account e credenziali gestiti direttamente dall’organizzazione.

Grazie agli ultimi aggiornamenti, ora è possibile concedere accesso anche a utenti esterni, semplicemente invitandoli nella propria organizzazione, senza dover creare e assegnare nuovi account temporanei. Siamo lieti di annunciare:

- Connessione a Windows 365 e Azure Virtual Desktop con identità esterne: ora disponibile in modalità generale.

- Utilizzo di FSLogix per la gestione dei profili utente con identità esterne in Azure Virtual Desktop: attualmente in anteprima pubblica.

Cosa significa il supporto alle identità esterne

Con Windows 365 e Azure Virtual Desktop, le organizzazioni hanno potuto offrire agli utenti desktop Windows erogati dal cloud, garantendo produttività, accesso sicuro alle risorse IT e autenticazione su diversi dispositivi. In passato, questa possibilità era riservata esclusivamente agli utenti interni, con account e credenziali gestiti direttamente dall’organizzazione.

Grazie agli ultimi aggiornamenti, ora è possibile concedere accesso anche a utenti esterni, semplicemente invitandoli nella propria organizzazione, senza dover creare e assegnare nuovi account temporanei. Ad Ignite 2025 hanno annunciato:

- Connessione a Windows 365 e Azure Virtual Desktop con identità esterne: ora disponibile in GA.

- Utilizzo di FSLogix per la gestione dei profili utente con identità esterne in Azure Virtual Desktop: attualmente in anteprima pubblica.

Con il supporto alle identità esterne in Azure Virtual Desktop e Windows 365, è possibile adottare un approccio uniforme alla virtualizzazione per utenti interni ed esterni all’organizzazione.

Le identità esterne possono includere ruoli come collaboratori, consulenti o fornitori terzi.

Inoltre, è possibile sfruttare le funzionalità di Microsoft Entra dedicate alle identità esterne:

- Applicare controlli di Accesso Condizionale (CA) specifici per le identità esterne.

- Imporre la registrazione alla Multi-Factor Authentication (MFA) per l’identità esterna nel tenant.

- Configurare Global Secure Access (GSA) sul dispositivo Windows utilizzato dall’identità esterna per accedere alle risorse.

Nota: poiché le identità esterne sono utenti gestiti esclusivamente nel cloud e non hanno una rappresentazione in Windows Server Active Directory, non è possibile utilizzare l’autenticazione Kerberos.