Introduzione

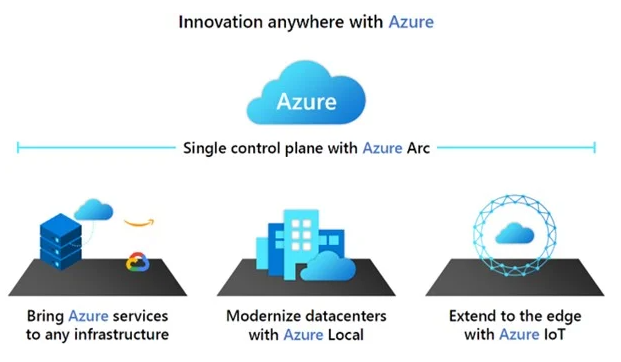

Nel panorama IT moderno, le aziende si trovano sempre più spesso a gestire ambienti complessi e distribuiti: data center on-premises, cloud pubblici (come AWS e Google Cloud), ambienti edge e infrastrutture ibride. Questa frammentazione comporta sfide significative in termini di governance, sicurezza, conformità e operatività. In risposta a queste esigenze, Microsoft ha sviluppato Azure Arc, una piattaforma che estende i servizi e le funzionalità di Azure a qualsiasi infrastruttura, ovunque essa si trovi.

Cos’è Azure Arc?

Azure Arc è una soluzione di gestione unificata che consente di proiettare risorse esterne ad Azure (server fisici, macchine virtuali, cluster Kubernetes, database) all’interno di Azure Resource Manager, permettendo di gestirle come se fossero native del cloud Microsoft.

In altre parole, Azure Arc è un ponte tecnologico che collega ambienti on-premises, multicloud e edge ad Azure, offrendo una visione centralizzata e coerente per la gestione, la sicurezza e la governance delle risorse IT.

Componenti Principali di Azure Arc

Azure Arc si articola in diverse componenti, ciascuna pensata per un tipo specifico di risorsa:

1. Azure Arc-Enabled Servers

Permette di gestire server Windows e Linux, fisici o virtuali, ovunque si trovino.

Le funzionalità includono:

- Inventario centralizzato

- Gestione delle policy di conformità (Azure Policy)

- Monitoraggio con Azure Monitor

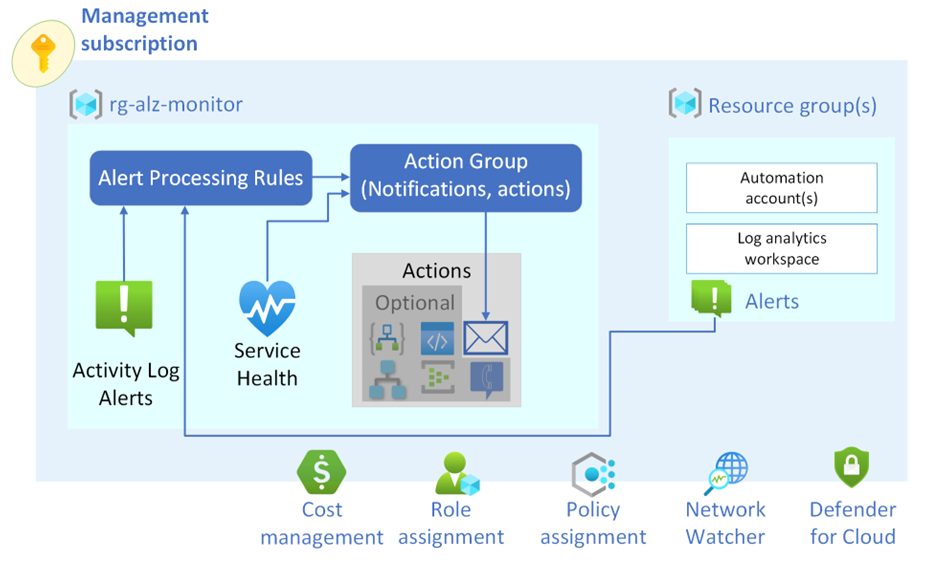

- Sicurezza con Microsoft Defender for Cloud

- Gestione degli aggiornamenti con Azure Update Manager

2. Azure Arc-Enabled Kubernetes

Consente di collegare e gestire cluster Kubernetes esterni ad Azure (AKS, EKS, GKE, OpenShift, Rancher, Tanzu).

Le funzionalità includono:

- Distribuzione GitOps

- Monitoraggio dei container

- Integrazione con Azure Key Vault e Azure Active Directory

3. Azure Arc-Enabled Data Services

Estende i servizi dati di Azure (come Azure SQL Managed Instance e Azure Database for PostgreSQL) a infrastrutture esterne, con:

- Scalabilità elastica

- Patch e backup automatici

- Alta disponibilità

- Monitoraggio e sicurezza coerenti con Azure

Funzionalità Chiave

Azure Arc offre una vasta gamma di funzionalità avanzate:

- Gestione centralizzata: un unico portale per tutte le risorse, indipendentemente dalla loro posizione.

- Governance coerente: applicazione uniforme di policy di sicurezza e conformità.

- Sicurezza avanzata: integrazione con RBAC, MFA, Microsoft Defender for Cloud e Sentinel.

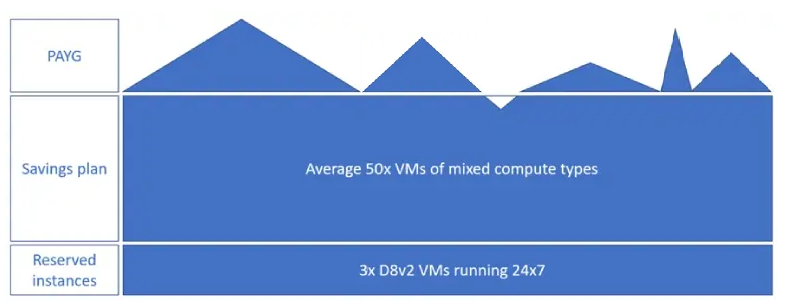

- Licenziamento Windows Server e SQL Server: possibilità di licenziare i server Windows e SQL con il modello PayAsYouGo e ottenendo importanti risparmi su SQL. Per Windows server il costo non è così conveniente ma permette di licenziare i server solo quando servono e quindi interessante per carichi di lavoro che non devono essere sempre attivi o per POC.

- Aggiornamenti e ESU: gestione delle patch e licenze per aggiornamenti di sicurezza estesa (ESU) per sistemi legacy come Windows Server 2012 e SQL Server 2012.

- Multicloud Connector: gestione delle risorse su cloud pubblici non Azure (es. AWS) tramite API, senza necessità di appliance locali.

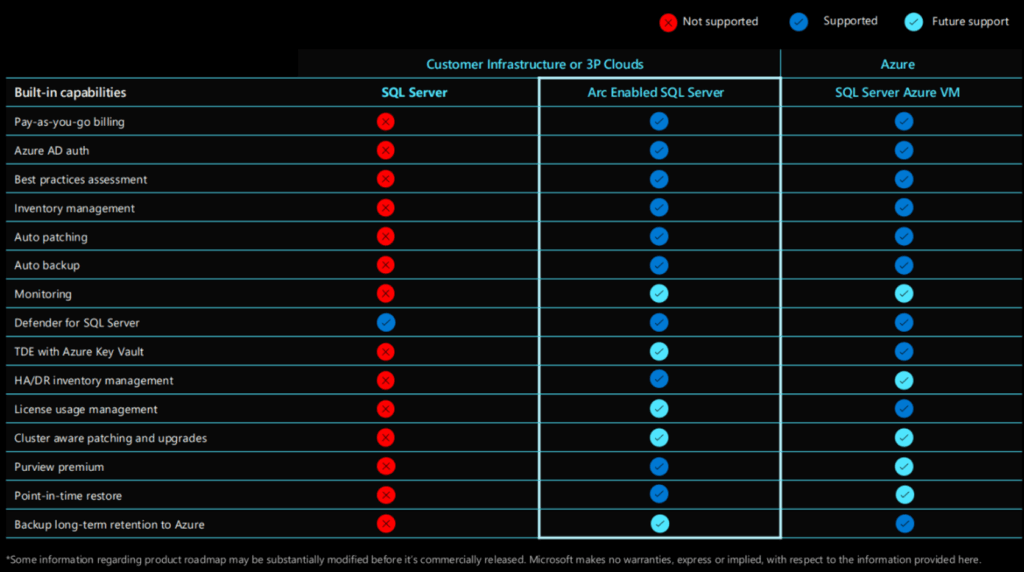

Gestione Avanzata di SQL Server con Azure Arc: Funzionalità Chiave e Vantaggi

Uno degli aspetti più innovativi e strategici dell’integrazione di SQL Server con Azure Arc è la possibilità di estendere le funzionalità di gestione del cloud Azure anche alle istanze SQL Server distribuite in ambienti on-premises, edge o multicloud. Questo approccio consente di centralizzare la governance, la sicurezza e il monitoraggio delle istanze SQL, senza dover necessariamente migrare i dati nel cloud.

In questo approfondimento, ci concentriamo su alcune delle funzionalità avanzate che Azure Arc mette a disposizione per la gestione delle istanze SQL Server, con particolare attenzione a quelle che offrono valore immediato e supportano la modernizzazione graduale delle infrastrutture esistenti.

Best Practices Assessment (Gratuito)

Questa funzionalità consente di eseguire una valutazione automatizzata della configurazione delle istanze SQL Server, confrontandola con le best practice consolidate da Microsoft. Il report generato evidenzia:

- Configurazioni subottimali

- Indici mancanti o non utilizzati

- Flag di traccia abilitati o mancanti

- Statistiche obsolete

- Funzionalità deprecate

L’assessment può essere eseguito manualmente o pianificato su base settimanale, e i risultati vengono aggregati in report dettagliati con priorità dei rischi, oggetti impattati e linee guida per la mitigazione.

Nota: disponibile solo per istanze SQL Server su Windows con licenza Software Assurance o modello PAYG.

Migration Assessment (Gratuito)

Azure Arc offre una valutazione continua della prontezza alla migrazione verso soluzioni cloud come Azure SQL Database, Azure SQL Managed Instance o SQL Server su VM Azure. Questo strumento:

- Identifica rischi e incompatibilità

- Suggerisce il tipo di servizio Azure più adatto

- Fornisce stime di costo dettagliate (compute, storage, risparmio con Reserved Instances e Azure Hybrid Benefit)

- Supporta la pianificazione strategica della migrazione con raccomandazioni automatizzate e aggiornate in tempo reale

Disponibile per tutte le edizioni di SQL Server, indipendentemente dalla posizione (on-prem, edge, cloud).

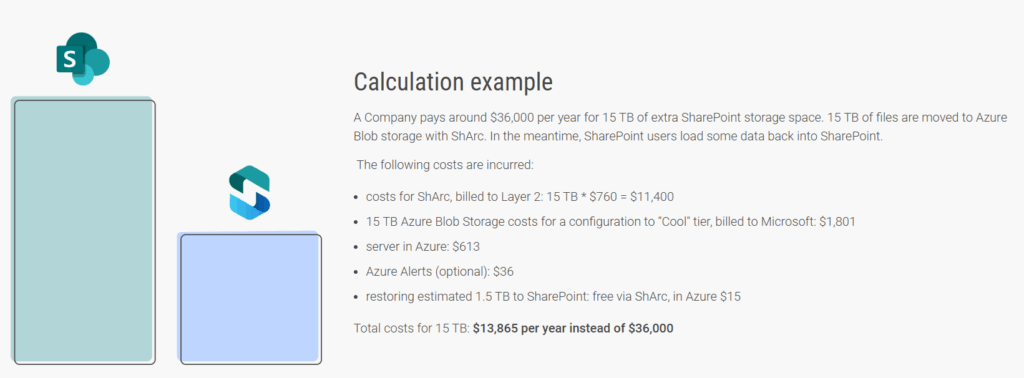

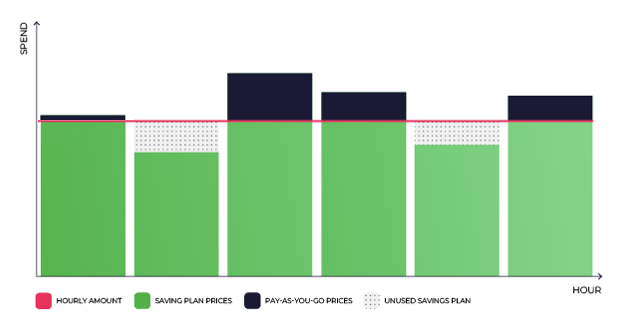

Licenza Pay-As-You-Go (PAYG)

Con Azure Arc, è possibile adottare un modello di licenza oraria per SQL Server, pagando solo per l’effettivo utilizzo. Questo approccio:

- Elimina i costi iniziali elevati

- Riduce il rischio di overprovisioning

- Si adatta a carichi di lavoro variabili e stagionali

- Include Client Access Licenses (CALs) nel costo orario

- Supporta ambienti virtuali e fisici, con licenza per vCore o pCore

Il modello PAYG è particolarmente vantaggioso rispetto ai tradizionali contratti SPLA, MPSA o CSP, soprattutto in scenari con utilizzo flessibile o temporaneo.

Attualmente disponibile per SQL Server 2025, con estensioni previste per versioni precedenti.

Extended Security Updates (ESU)

Per le organizzazioni che utilizzano ancora SQL Server 2012 o 2014, Azure Arc consente di attivare gli aggiornamenti di sicurezza estesa (ESU) direttamente dal portale Azure. Questo servizio:

- Estende la protezione fino a 3 anni dopo la fine del supporto ufficiale

- Riduce il rischio di vulnerabilità durante la transizione verso versioni più recenti

- Supporta licenze per vCore, pCore e virtualizzazione illimitata

- Si integra con il modello PAYG per una gestione semplificata

Le ESU sono particolarmente utili in ambienti legacy critici, dove la migrazione non è immediatamente possibile.

Le ESU comportano costi aggiuntivi, ma possono essere esenti in alcuni scenari (es. Azure VMware Solution, host Azure Local).

Per maggiori dettagli delle funzionalità disponibili su SQL Server collegato ad Azure Arc vi invito a visitare il seguente articolo: https://learn.microsoft.com/en-us/sql/sql-server/azure-arc/overview?view=sql-server-ver17